Quando nos deparamos com situações em que precisamos trocar um

computador, atualizar um sistema operacional ou até mesmo baixar uma

versão de um determinado software, é muito comum encontrarmos termos que

dizem respeito sobre o tipo de arquitetura adotada: as de 32 ou de 64

bits. Portanto, pensando justamente naquelas pessoas que não sabem o que

significam tais números e qual a diferença entre eles.

Qual a diferença entre computadores de 32 e 64 bits

Antes de explanar as diferenças básicas entre tais tipos de

computadores é importante esclarecer que o termo “computador de 32 ou de

64 bits” diz respeito à arquitetura tanto do processador quanto do

sistema operacional empregados em uma determinada máquina. Ou seja, a

grande maioria dos processadores atuais, são capazes de processar dados e

instruções de 64 ou de 32 bits. E por sua vez, é muito comum que as

plataformas possuam versões compatíveis com as duas arquiteturas.

Do ponto de vista técnico, processadores de 32 bits têm a capacidade de

processar “palavras” (sequência de bits) de até 32 bits, enquanto os de

64 bits podem trabalhar aquelas de até 64 bits, ou seja, o dobro de

informações. Para simplificarmos, podemos fazer a seguinte analogia: na

arquitetura de 32 bits, enquanto um processador precisa realizar duas ou

mais “viagens” (uma a cada ciclo de clock) para interpretar

determinadas informações, na de 64 bits, ele realizaria apenas uma.

Dessa forma, a capacidade de um hardware do gênero poder trabalhar com

uma quantidade maior de bits, não influenciará diretamente em sua

velocidade de operação, mas sim, em um melhor desempenho geral da

plataforma(desde que este, também seja compatível com a arquitetura de

64 bits).

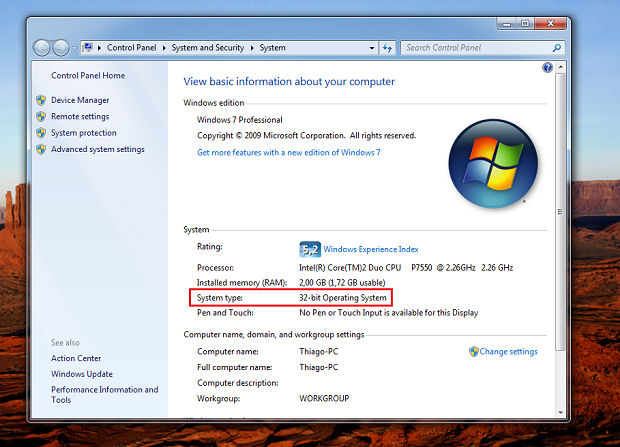

Em termos de sistemas operacionais, uma característica importante,

consiste no fato de as versões de 64 bits serem capazes de reconhecer

uma quantidade maior de memória RAM do que as de 32 bits. Enquanto o Windows

7 Ultimate de 32 bits suporta o máximo de 4 GB de RAM, o outro

reconhece memórias de até 192 GB. Portanto, para que o seu sistema

operacional possa usufruir de um melhor desempenho de processamento, não

basta apenas que o seu computador tenha um processador compatível com

uma arquitetura superior, mas também, que ele opere em 64 bits.

Qual tipo de computador devo comprar: de 32 ou 64 bits?

Para que uma pessoa possa decidir sobre qual tipo de computador irá

adquirir (arquitetura de 32 ou 64 bits), será necessário responder,

primeiramente, à seguinte questão: qual tipo de uso você fará com tal

máquina?

Se o usuário tiver um perfil mais voltado à execução de tarefas

básicas, como a utilização de processadores de texto, planilha de

cálculos e navegadores da Internet, um sistema operacional com 32 bits é

o suficiente. Neste caso, o processador não precisará de realizar

operações complexas para realizar o processamento dos dados e instruções

provenientes de tais tipos de softwares.

Por outro lado, se o usuário quiser utilizar programas que exigem um

maior poder de processamento, como, por exemplo, o Photoshop, AutoCAD,

editores de vídeos, entre outros, um sistema compatível com a

arquitetura de 64 bits é mais recomendável. Como tais tipos de softwares

exigem que o hardware trabalhe com operações que envolvem números

maiores e cálculos mais complexos, em um sistema de 32 bits (os quais

lidam com “palavras” menores), a CPU teria que dividir as suas operações

em diversas partes, para conseguir processar as informações e

instruções destes programas. Já no caso de sistemas de 64 bits, ele

executaria menos operações.

Compatibilidade entre drivers e programas de 32 bits com sistemas de 64 bits

Um dos primeiros pontos a serem observados por quem deseja migrar para

um sistema operacional de 64 bits, consiste na adoção de drivers

compatíveis com tal arquitetura. Por exemplo, para que um dispositivo de

hardware possa ser reconhecido por uma versão do Windows 7 Ultimate de

64 bits, é fundamental a instalação de drivers desenvolvidos

especificamente para tal versão.

Segundo orientação da Microsoft, adotar drivers de 32 bits em sistemas

de 64 bits - e vice-versa - poderá acarretar no mau funcionamento do

dispositivo e até mesmo em erros. Portanto, se usuário quiser que sua

impressora ou webcam funcione corretamente, instale os drivers

adequados.

Quando o assunto diz respeito a programas, a princípio, os

desenvolvidos para uma arquitetura de 32 bits poderão ser executados

normalmente em um sistema operacional de 64 bits. Porém, neste caso, se

tais softwares possuírem drivers incorporados poderão ocorrer erros e

mau funcionamento.

Embora muitas aplicações ainda sejam desenvolvidas de acordo com uma

arquitetura de 32 bits, está se tornando cada vez mais comum,

encontrarmos versões para sistemas de 64 bits. Desse modo, para que não

ocorra nenhum problema quanto a drivers incorporados, é importante

adquirir um software específico para a arquitetura de seu sistema

operacional. Além do mais, o usuário tem um melhor desempenho ao

executar programas de 64 bits em computadores de 64 bits.

Caso não esteja satisfeito com a sua versão do Windows de 32 bits por

exemplo, e queira trocar para uma versão de 64 bits, saiba que tal

mudança não poderá ser realizada via atualização. Conforme o centro de

suporte da Microsoft, você só poderá atualizar uma versão do sistema

operacional para outra de mesma arquitetura.

Portanto, na hora de escolher qual versão de plataforma for adotar em

seu computador, o usuário deve ficar atento aos detalhes de sua

arquitetura e, decidir por aquele que for mais adequado ao seu perfil de

uso.

Fonte: TechTudo